Ujawniono 18-letnią lukę, znaną jako "0.0.0.0 Day", która umożliwia złośliwym stronom internetowym ominięcie protokołów bezpieczeństwa w głównych przeglądarkach internetowych, w tym Google Chrome, Mozilla Firefoxi Apple Safari. Luka dotyczy przede wszystkim Linux i macOS dając atakującym zdalny dostęp, za pomocą którego mogą oni zmieniać ustawienia, uzyskiwać nieautoryzowany dostęp do poufnych informacji, a nawet zdalnie wykonywać kod. Pomimo tego, że usterka została zgłoszona w 2008 roku, wciąż nie została ona rozwiązana w tych przeglądarkach, choć deweloperzy przyznali, że problem istnieje i podobno pracują nad jego naprawieniem.

Luka "0.0.0.0 Day" wynika z niespójnych mechanizmów bezpieczeństwa w różnych przeglądarkach i braku standaryzacji, która pozwala publicznym stronom internetowym na interakcję z lokalnymi usługami sieciowymi przy użyciu "wieloznacznego" adresu IP 0.0.0.0. Wykorzystując ten adres IP, atakujący mogą atakować lokalne usługi, w tym te wykorzystywane do rozwoju i sieci wewnętrznych. "0.0.0.0" jest często interpretowany jako reprezentujący wszystkie adresy IP na komputerze lokalnym.

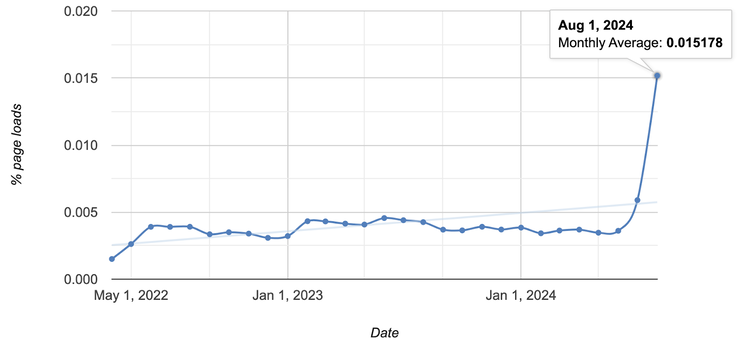

Badacze z Oligo Security zaobserwowali wiele podmiotów wykorzystujących tę lukę. Kampanie takie jak ShadowRay i ataki Selenium aktywnie atakują obciążenia AI i serwery Selenium Grid. W odpowiedzi twórcy przeglądarek internetowych zaczynają wdrażać środki mające na celu zablokowanie dostępu do 0.0.0.0, a Google Chrome, Mozilla Firefox i Apple Safari planują aktualizacje w celu rozwiązania tego problemu.

Dopóki te poprawki nie zostaną w pełni wdrożone, Oligo zaleca programistom stosowanie dodatkowych środków bezpieczeństwa, takich jak używanie nagłówków PNA (Private Network Access), weryfikowanie nagłówków HOST oraz stosowanie tokenów HTTPS i CSRF (Cross-Site Request Forgery) w celu ochrony swoich aplikacji.