Krytyczna luka w zabezpieczeniach systemu Windows umożliwia atakującym pełną kontrolę nad protokołem IPv6 w zagrożeniu CVE-2024-38063 - proszę zastosować sierpniowe poprawki już teraz

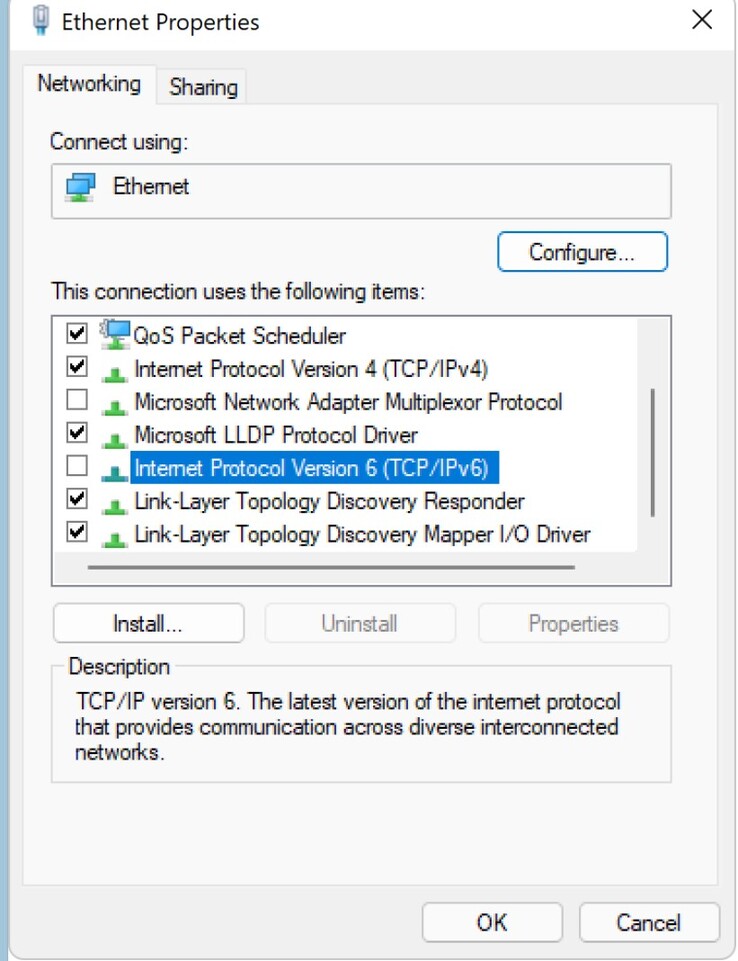

Microsoft przedstawił szczegóły dotyczące krytycznej luki w zabezpieczeniach systemu Windows, która umożliwia hakerom pełne zdalne wykonanie kodu za pośrednictwem protokołu IPv6, zgodnie z wytycznymi MSRC CVE-2024-38063. Pozwala to atakującym na uruchomienie dowolnego programu w celu kradzieży informacji i danych, monitorowania użytkowników i spowodowania spustoszenia. Użytkownicy zagrożonych systemów operacyjnych Windows powinni natychmiast zastosować sierpniowe poprawki lub wyłączyć protokół IPv6 w menedżerze urządzeń karty sieciowej.

Atak typu "zero-click" ma ocenę 9.8 w systemie Common Vulnerability Scoring System (CVSS 3.1), co jest niezwykle krytyczną luką w zabezpieczeniach, ponieważ atakujący nie wymagają kont użytkowników i haseł do komputerów docelowych. Atakujący nie wymagają również żadnych działań ze strony użytkownika, aby doszło do naruszenia.

Microsoft nie ujawnił w pełni szczegółów tej luki, o której po raz pierwszy poinformował serwis Cyber KunLunze względu na łatwość, z jaką hakerzy mogą wykorzystać te informacje do stworzenia narzędzi hakerskich. Jednak firma zauważyła, że luka istnieje z powodu źle napisanego kodu, który pozwala na warunek niedopełnienia liczby całkowitej otwierając drzwi do ataków.

Systemy operacyjne Windows, których dotyczy luka, obejmują Windows Server 2008 do 2022, Windows 10 i Windows 11 w wersji 32-bitowej i 64-bitowej. Wyczerpująca lista systemów operacyjnych Windows, których dotyczy luka, wraz z linkami do odpowiednich poprawek z sierpnia 2024 r. została opublikowana we wskazówkach MSRC CVE-2024-38063.

Wszyscy użytkownicy systemu Windows powinni natychmiast zainstalować poprawkę bezpieczeństwa z sierpnia 2024 r. lub wyłączyć protokół IPv6.