Niezałatana luka w kluczu uwierzytelniania dwuskładnikowego Yubico łamie zabezpieczenia większości urządzeń Yubikey 5, Security Key i YubiHSM 2FA

Niezałatana luka w kluczu uwierzytelniania dwuskładnikowego Yubico złamała zabezpieczenia większości urządzeń Yubikey 5, Security Key i YubiHSM 2FA. Feitian A22 JavaCard i inne urządzenia wykorzystujące moduły TPM z serii Infineon SLB96xx są również podatne na atak. Wszystkie podatne klucze 2FA powinny zostać uznane za zagrożone i zastąpione kluczami niepodatnymi tak szybko, jak to możliwe.

Uwierzytelnianie dwuskładnikowe (2FA) wykorzystuje unikalny kod wygenerowany przez aplikację (np. Microsoft Authenticator) lub klucz sprzętowy (np. Yubikey) oprócz hasła do logowania się do kont internetowych. Rosnąca liczba dostawców kont, takich jak banki, wdrożyła zabezpieczenia 2FA w celu ograniczenia kradzieży danych i pieniędzy.

Klucze uwierzytelniania dwuskładnikowego zależą od wygenerowania unikalnego kodu przy użyciu metod, które są trudne do odtworzenia. Nowoczesne aplikacje i klucze 2FA często wykorzystują bardziej złożoną matematykę, taką jak algorytmy krzywych eliptycznych ()).

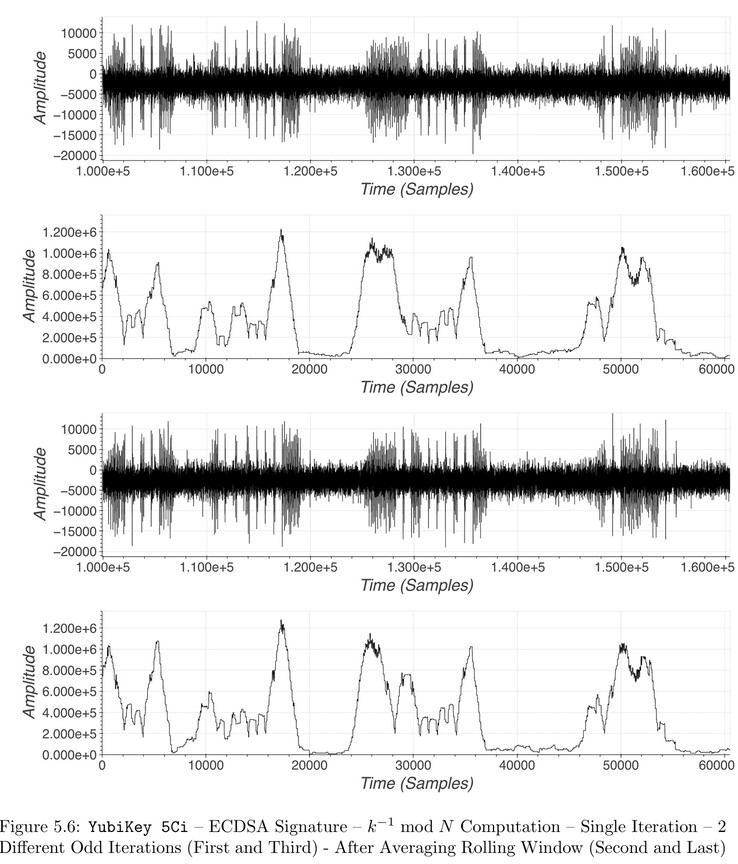

Ataki side-channel monitorują aspekty urządzenia elektronicznego w celu przeprowadzenia ataku. W przypadku podatnych na ataki chipów Infineon TPM wykorzystywanych w kluczach Yubico, Feitian i innych kluczach 2FA, badacze z Ninjalabs spędzili dwa lata na przechwytywaniu i odszyfrowywaniu emisji radiowych z chipów w celu przeprowadzenia ataku.

Hakerzy potrzebowaliby do godziny dostępu do klucza, aby przechwycić emisje radiowe, a następnie dzień lub dwa, aby odszyfrować dane i utworzyć kopię klucza 2FA. Matematyka i techniki są dość złożone, więc czytelnicy posiadający wiedzę z zakresu kryptografii, matematyki i elektroniki mogą zapoznać się ze złożonymi metodami w artykule NinjaLab. NinjaLab wcześniej ujawnił podobne luki w zabezpieczeniach w innych kluczach Google Titan, Feitian, Yubico i NXP.

Użytkownicy kluczy 2FA Yubico powinni zapoznać się z poradnikiem bezpieczeństwa Yubico aby sprawdzić, czy ich klucze są podatne na ataki. Użytkownicy innych urządzeń będą musieli zapytać ich producentów, czy wykorzystują one podatne na ataki moduły TPM Infineon z serii SLB96xx. Dotknięte urządzenia nie mogą zostać załatane w celu usunięcia luki w zabezpieczeniach.

Wszyscy właściciele dotkniętych kluczy powinni zdecydowanie rozważyć przejście na alternatywy po potwierdzeniu, że nie są one podatne na ataki. Alternatywne klucze 2FA obejmują Feitian lub iShield.