Podczas konferencji Black Hat USA 2024, badacz SafeBreach badacz Alon Leviev zaprezentował atak, który manipuluje plikiem XML listy akcji w celu wypchnięcia narzędzia "Windows Downdate", które omija wszystkie etapy weryfikacji systemu Windows i Zaufanego Instalatora. Narzędzie może również manipulować systemem Windows w celu potwierdzenia, że system jest w pełni zaktualizowany.

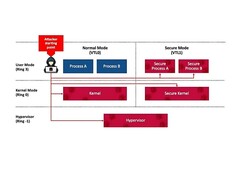

Proces aktualizacji systemu Windows był już wcześniej zagrożony. Wydany w 2023 roku BlackLotus UEFI Bootkit zawiera funkcje obniżania wersji, które wykorzystują luki w architekturze Windows Update. Podobnie jak w przypadku metody zaprezentowanej przez Levieva, BlackLotus Bootkit obniża wersję różnych komponentów systemu, aby ominąć blokady VBS UEFI. Zagrożenie może następnie wykorzystać ataki typu "zero-day" z eskalacją uprawnień na wcześniej zaktualizowany system. W poście na blogu SafeBreach, Leviev stwierdził: "Odkryłem wiele sposobów na wyłączenie zabezpieczeń opartych na wirtualizacji systemu Windows (VBS), w tym jego funkcji, takich jak Credential Guard i Hypervisor-Protected Code integrity (HVCI), nawet gdy są one wymuszane przez blokady UEFI. Według mojej wiedzy, jest to pierwszy raz, kiedy blokady UEFI VBS zostały ominięte bez fizycznego dostępu"

Leviev poinformował Microsoft o lukach w lutym tego roku. Jednak Microsoft nadal opracowuje aktualizację zabezpieczeń, która ma na celu wycofanie przestarzałych i niezałatanych systemów VBS. Microsoft planuje również wydać przewodnik, aby "zapewnić klientom środki zaradcze lub odpowiednie wytyczne dotyczące redukcji ryzyka, gdy staną się one dostępne" Wskazówki są niezbędne, ponieważ według Levieva ataki te są niewykrywalne i niewidoczne. Aby dowiedzieć się więcej lub zobaczyć exploit w akcji, proszę odwiedzić poniższe zasoby.

Źródło(a)

SecurityWeek oraz SafeBreach