Lumafield, firma specjalizująca się w elektronice i komponentach do obrazowania, przeprowadziła niedawno tomografię komputerową niesławnego kabla O.MG. Wyniki ujawniają, jak wyrafinowani są hakerzy w narażaniu na szwank niczego niepodejrzewających użytkowników. Po bliższym przyjrzeniu się, kabel O.MG, pozornie zwykły kabel USB-C, okazuje się być wszechstronnym narzędziem dla cyberprzestępców. Mogą oni wykorzystać go do przejęcia smartfonów i komputerów PC oraz kradzieży poufnych danych lub zainstalowania złośliwego oprogramowania.

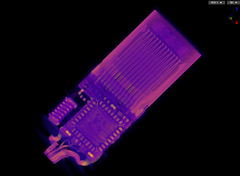

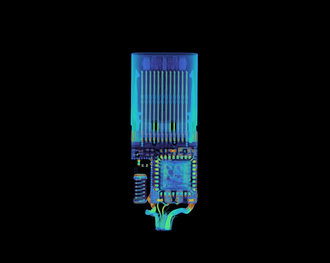

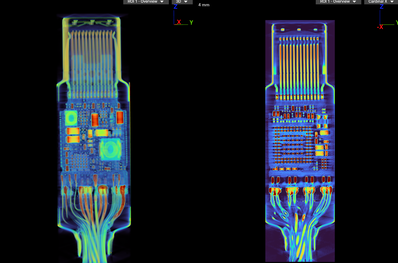

Skany tomograficzne Lumafield ujawniają ukrytą technologię wewnątrz złącza. Niewielki mikrochip i antena są sprytnie ukryte w normalnej wielkości wtyczce USB-C, co umożliwia hakerom zdalny dostęp i kontrolowanie podłączonych urządzeń. Lumafield udostępnił skany online dla zainteresowanych stron.

Nowoczesne kable Thunderbolt i USB-C to złożone konstrukcje wyposażone w elektronikę i chipy w celu kontrolowania transferu danych, zasilania i innych funkcji. Nawet zdjęcie rentgenowskie nie może jednoznacznie wykazać, czy kabel został naruszony, czy nie. Dodatkowa elektronika w kablu O.MG jest tak mała i sprytnie zintegrowana, że jest prawie nie do odróżnienia od zwykłych komponentów.

Kilka miesięcy temu, informowaliśmy Państwa(tylko w języku niemieckim) o zagrożeniach związanych z kablem O.MG i podobnymi produktami. Hakerzy myślą teraz coraz bardziej długoterminowo, coraz częściej inwestując czas i zasoby w projekty, które przyniosą owoce po latach. Tym ważniejsze jest zachowanie czujności i świadomości zagrożeń.

Fałszywe produkty, które wyglądają łudząco podobnie do oryginalnych wciąż pojawiają się na Amazon i innych rynkach internetowych. Dla laika odróżnienie zmanipulowanych kabli od tych nieszkodliwych jest prawie niemożliwe. Możemy więc mieć tylko nadzieję, że żaden haker nie sprzedaje aktywnie kabli z backdoorami na Amazon.